Laporan Audit Teknologi Sistem Informasi UKM

AUDIT

TEKNOLOGI SISTEM INFORMASI

Laporan Audit

Teknologi Sistem Informasi

“Website eL

Cake”

Kelompok 5

Nama Anggota:

Afrida Damayanti 10114416

Ayuanita 11114899

Baby Syifa Angeline F 11114948

4KA08

FAKULTAS ILMU KOMPUTER DAN TEKNOLOGI INFORMASI

UNIVERSITAS GUNADARMA

2017

BAB I

PENDAHULUAN

1.1

Latar

Belakang

Pada saat ini teknologi informasi mengalami perkembangan yang

sangat cepat, seiring dengan kebutuhan manusia yang juga terus bertambah.

Teknologi memegang peranan yang sangat penting bagi kehidupan manusia saat ini,

siapa yang tidak bisa mengikuti perkembangan teknologi, maka dapat dipastikan

akan menjadi orang yang ketinggalan informasi.

El Cake N Cookies ini merupakan bisnis usaha menengah yang

bergerak di bidang makanan khususnya kue kering, kue bolu sampai kue ulang

tahun. Sejak memulai usahanya pada tahun 2016, El Cake N Cookies hanya

mengandalkan akun di media sosial sebagai sarana penjualannya. Dan seiring

berkembangnya bisnis di bidang makanan, El Cake N Cookies ingin menghadirkan

inovasi baru dalam mempromosikan bisnisnya.

Untuk memecahkan permasalahan, El Cake N Cookies ingin

membangun sebuah sistem penjualan online, untuk mempromosikan produk yang

diproduksi oleh El Cake N Cookies. Saat ini internet telah menjadi salah satu

infrastruktur komunikasi yang termurah dan jangkauan penerimaan yang luas dan

tanpa batas, maka internet pun sering digunakan sebagai media alternatif untuk

menjalankan suatu usaha maupun bisnis. Selain digunakan sebagai media informasi

dan komunikasi, internet juga dapat digunakan sebagai proses jual beli produk,

jasa dan media informasi yang lengkap secara online.

Dengan keunggulan internet yang dapat melakukan pelayanan

tanpa ada batas waktu, akses yang mudah dan biaya yang terjangkau serta

kemudahankemudahan lainnya, membuat semakin banyak pebisnis yang berkecimpung

ke dalam e-commerce. Dengan dibangunnya sistem penjualan online tersebut para

pelaku bisnis atau usaha baik itu perusahaan menengah ke bawah atau perusahaan

menengah ke atas dapat memanfaatkannya sebagai suatu media untuk mempromosikan

perusahaannya serta produk-produk yang dimilikinya, agar dapat dikenal lebih

luas. Dan diharapkan dapat mempermudah konsumen yang akan membeli produk-produk

yang ditawarkan oleh pelaku usaha tanpa harus datang ke tempatnya secara

langsung.

1.2

Rumusan Masalah

Rumusan masalah dalam penulisan ini adalah membuat

laporan audit teknologi sistem informasi pada website eL cake, ada empat aspek

yang akan dilakukan audit yaitu: database, penyimpanan, sistem operasi, dan

jaringan.

BAB II

PEMBAHASAN

2.1 Profil El Cake

El

Cake N Cookies ini merupakan bisnis usaha menengah yang bergerak di bidang

makanan khususnya kue kering, kue bolu sampai kue ulang tahun. Sejak memulai

usahanya pada tahun 2016, bisnis usaha El Cake N Cookies ini mendapat tanggapan

positif dari masyarakat di sekitarnya, tepatnya di daerah Condet, Jakarta Timur.

Gambar 2.1 Tampilan Home

pada Website El Cake

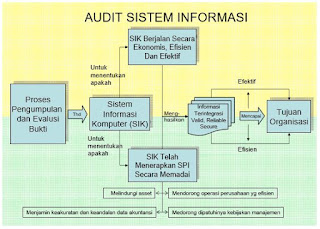

2.1 Pengertian Audit

Audit atau pemeriksaan adalah suatu proses yang sistematik

untuk mendapatkan dan mengevaluasi bukti secara objektif mengenai

pernyataan-pernyataan mengenai kegiatan dan kejadian , dengan tujuan untuk

menentukan tingkat kesesuaian antara pernyataan-pernyataan tersebut dengan

kriteria yang telah ditetapkan, serta menyampaikan hasil-hasilnya kepada

pihak-pihak yang berkepentingan. Audit dilaksanakan oleh pihak yang

kompeten, objektif, dan tidak memihak, yang disebut auditor.

2.2 Bidang Audit

2.2.1

Sistem Operasi

Terdapat

dua sistem operasi yang akan dilakukan auditing yaitu sistem operasi yang

digunakan pada saat pembuatan website adalah Window Vista 7 dan sistem operasi yang

dilakukan untuk uji coba atau pengoperasian yaitu pada Windows 10. Audit yang

dilakukan terhadap kedua sistem operasi mendapatkan hasil yang tidak berbeda

jauh atau dapat dikatakan hampir sama. Keterangan hasil dari audit yang

dilakukan berupa hasil yang sangat baik, baik, cukup, buruk dan sangat buruk.

2.2.2

Database

Teknik Audit Database ialah suatu

database yang harus diisi dengan data-data yang sesuai dengan keperluan

masing-masing instansi atau perusahaan. Untuk mengisi database, biasanya

ada petugas yang hanya bertugas meng-entry data.

Orang tersebut ada yang menyebutnya TDA (Trade

Data Analyst), EDP (Electronic Data

Processing), MIS (Managemen

Information System), DMS (Database

Managemen System), dan lain sebagainya.

2.2.3

Audit Penyimpanan

Audit Penyimpanan adalah kegiatan atau operasi yang

direncanakan guna untuk mencapai tujuan. Dalam audit penyimpanan ini di

dalamnya ada kegiatan yang di lakukan oleh pengelola data guna untuk mencapai

tujuan yang telah direncanakan bersama atau pun secara pribadi. Dalam

pengelolaan itu melibatkan manusia sebagai pelaksana dan dapat menyimpan data

yang ada dan didapat dari informasi pengambilan keputusan, selain itu juga ada

alat bantu mungkin berupa komputer yang yang ada di lapangan. Dengan alat bantu

tersebut semua data-data yang ada dapat diproses dan di jadikan sebuah

informasi.

2.2.4

Jaringan

Audit jaringan komputer secara umum dapat

dibagi menjadi dua bagian, yaitu Performance Audit dan Security Audit.

Performance Audit lebih menitikberatkan pada peningkatan kinerja jaringan

komputer. Sedangkan Security Audit lebih menitikberatkan pada sistem keamanan

jaringan komputer.

A.

Performance

audit adalah sebuah audit dalam rangka mendapatkan gambaran

mengenai kinerja sebuah organisasi / perusahaan secara keseluruhan. Performance

audit lebih menekankan pada aspek kebutuhan organisasi dalam meningkatkan

proses bisnis dan memenangkan kompetisi. Performance audit akan melakukan pengujian

yang obyektif dan sistematis yang berkaitan dengan program, aktivitas, fungsi,

sistem manajemen dan prosedur melalui assessmen dalam rangka pencapaian target

yang ada untuk mendapatkan keuntungan secara ekonomi, efisiensi dan efektifitas

penggunaan sumber daya yang ada.

B.

Security

Audit adalah penilaian atau evaluasi teknis yang sistematis dan

terukur mengenai keamanan komputer dan aplikasinya. Audit keamanan komputer ini

terdiri dari dua bagian, yaitu:

·

Penilaian

otomatis

Berkaitan dengan

pembuatan laporan audit yang dijalankan oleh suatu perangkat lunak terhadap

perubahan status file dalam komputer: create, modify, delete, dll.

·

Penilaian

non-otomatis

Berhubungan dengan

kegiatan wawancara kepada staf yang menangani komputer, evaluasi kerawanan dan

keamanan komputer, pengamatan terhadapsemua akses ke sistem operasi dan

software aplikasinya, serta analisis semua akses fisik terhadap sistem komputer

secara menyeluruh.Sistem yang dinilai dan dievaluasi tidak hanya komputernya

saja, tetapi meliputi semua PC, server, mainframe, jaringan komputer, router,

saklar data, serta segala macam software yang dipakai oleh organisasi atau

perusahaan yang bersangkutan.

Proses audit untuk jaringan komputer akan semakin

kompleks jika sistemnya semakin besar dan terintegrasi satu sama lainnya. Untuk

mempermudah hal tersebut, teknik audit terhadap jaringan komputer harus di

break-down berdasarkan layer-layer dari 7-layer pada Open System

Interconnection (OSI). Pendekatan auditnya dapat dilakukan dari dua arah, yaitu

pendekatan Top-down dan pendekatan Bottom-up.

Sebelum melakukan audit, ada baiknya terlebih dulu

mengetahui mengenai komponen apa saja yang terdapat di tiap-tiap layer. Hal ini

berfungsi untuk memudahkan kita dalam menentukan target audit (obyek yang akan

di audit).

·

Pendekatan Top-down

Audit dengan pendekatan Top-down adalah dengan memulai

melakukan identifikasi dari layer OSI yang tertinggi, yaitu Application Layer

menuju ke layer yang terendah, yaitu Physical Layer. Berarti audit dilakukan

dari perangkat lunak (software) aplikasi komunikasi dan berakhir di

infrastruktur komunikasi.

·

Pendekatan Bottom-up

Audit dengan pendekatan Bottom-up adalah kebalikan dari

pendekatan Top-down, yaitu dengan memulai melakukan identifikasi dari layer OSI

yang terendah, yaitu Physical Layer menuju ke layer yang tertinggi, yaitu

Application Layer. Dalam hal ini audit dimulai dari infrastruktur komunikasi

dan berakhir di perangkat lunak (software) aplikasi komunikasi.

·

Prosedur Audit Jaringan

a.

Memeriksa

apakah ada fungsi manajemen Jaringan yang kuat dengan otoritas untuk membuat

standar dan prosedur

b.

Memeriksa

apakah tersedia dokumen mengenai inventarisasi peralatan Jaringan, termasuk

dokumen penggantian peralatan

c.

Memeriksa

apakah tersedia prosedur untuk memantau network usage untuk keperluan

peningkatan kinerja dan penyelesaian masalah yang timbul

d.

Memeriksa

apakah ada control secara aktif mengenai pelaksanaan standar untuk

aplikasi-aplikasi on-line yang baru diimplementasikan

·

Fungsi Audit Jaringan

a.

Untuk

memonitor setiap perubahan pada konfigurasi kemanan jaringan

b.

Untuk

mengetahui siapa saja yang mengakses file-file tertentu

c.

Untuk

memonitor aktifitas dari sejumlah user jaringan

d.

Untuk

menyimpan rekaman kegiatan login dan logout berdasarkan tanggal dan waktu

BAB III

IMPLEMENTASI

3.1 Sistem operasi

No

|

Auditing

|

Hasil

|

Rekomendasi

|

1

|

Harga sistem operasi

|

Sangat Baik

|

Menggunakan sistem operasi

resmi yang berbayar agar lengkap dan aman

|

2

|

Keamanan sistem operasi

|

Baik

|

Keamanan sistem operasi

perlu didukung oleh anti virus

|

3

|

Kemudahan dalam

pengoperasian sistem operasi

|

Sangat Baik

|

User tetap perlu belajar

mengenai cara pengoperasian sistem operasi agar dapat dijalankan dengan

optimal

|

4

|

Kestabilan sistem operasi

|

Baik

|

Kestabilan sistem operasi

dipengaruhi oleh banyak hal untuk tetap membuatnya stabil diperlukan update

PC secara berkala

|

5

|

Ketersediaan dan dukungan

sistem operasi

|

Baik

|

Diperlukan upgrade secara

berkala

|

3.2 Database

Berikut ini adalah database yang ada dalam sebuah sistem

informasi, antara lain:

3.2.1. Tabel

Admin

No

|

Elemen Data

|

Nama Field

|

Tipe

|

Size

|

Keterangan

|

1.

|

Id_Admin

|

Id_Admin

|

Varchar

|

10

|

Primary key

|

2.

|

Password

|

Password

|

Varchar

|

50

|

|

3.

|

Nama_lengkap

|

Nama_lengkap

|

Varchar

|

35

|

|

4

|

Email

|

Email

|

Varchar

|

35

|

|

5

|

No tlpn

|

No_tlpn

|

Varchar

|

12

|

3.2.2. Tabel Pelanggan

No

|

Elemen Data

|

Nama Field

|

Tipe

|

Size

|

Keterangan

|

1.

|

Id_pelanggan

|

Id_Pelanggan

|

Int

|

6

|

Primary Key

|

2.

|

Nama

|

Nama

|

Varchar

|

50

|

|

3.

|

Alamat

|

Alamat_lengkap

|

Text

|

||

4.

|

Telepon

|

Telepon

|

Varchar

|

12

|

|

5.

|

Email

|

Email

|

Varchar

|

50

|

|

6.

|

Password

|

Password

|

Varchar

|

50

|

3.2.3. Tabel

Produk

No

|

Elemen Data

|

Nama Field

|

Tipe

|

Size

|

Keterangan

|

1.

|

Id_Produk

|

Id_Produk

|

Int

|

5

|

Primary

Key

|

2.

|

Nama Kategori

|

Nama_Kategori

|

Varchar

|

50

|

|

3.

|

Nama Produk

|

Nama_Produk

|

Varchar

|

50

|

|

4.

|

Deskripsi

|

Deskripsi

|

Text

|

||

5.

|

Harga

|

Harga

|

Int

|

20

|

|

6.

|

Stok

|

Stok

|

Int

|

5

|

|

7.

|

Gambar

|

Gambar

|

Varchar

|

50

|

3.2.4. Tabel Konfirmasi

No

|

Elemen Data

|

Nama Field

|

Tipe

|

Size

|

Keterangan

|

1.

|

Id konfirmasi

|

Id_konfirmasi

|

Int

|

6

|

Primary

Key

|

2.

|

Tanggal

bayar

|

Tgl_bayar

|

Date

|

||

3.

|

Nomor Rekening

|

No_Rek

|

Varchar

|

20

|

|

4.

|

Nama

Bank

|

Nama_Bank

|

Char

|

15

|

|

5.

|

No

Transaksi

|

Notransaksi

|

Int

|

5

|

3.2.5. Tabel Pesan

No

|

Elemen Data

|

Nama Field

|

Tipe

|

Size

|

Keterangan

|

1.

|

Notransaksi

|

Notransaksi

|

Int

|

5

|

Primary Key

|

2.

|

Status

Pesan

|

Status_Pesan

|

Varchar

|

20

|

|

3.

|

Id

Pelanggan

|

Id_Pelanggan

|

Int

|

6

|

Foreign Key

|

4.

|

Id

Admin

|

Id_Admin

|

Varchar

|

10

|

Foreign Key

|

5.

|

Total

Harga

|

Total_Harga

|

Double

|

||

6.

|

Jam

Pesan

|

Jam_Pesan

|

Time

|

||

7.

|

Tanggal

Pesan

|

Tanggal_Pesan

|

Date

|

||

8.

|

Id

Kota

|

Id_Kota

|

Int

|

5

|

Foreign Key

|

9.

|

Alamat

Kirim

|

Alamat_Kirim

|

Varchar

|

200

|

3.3 Audit Penyimpanan

A. Spesifikasi File Admin

o

Nama Database : db_ayu_anita.sql

o

Nama File : File Admin

o

Akronim : Admin.MYD

o

Fungsi : Untuk menampilkan data

admin

o

Tipe File : File Master

o

Media : Hard Disk

o

Panjang record : 142 karakter

o

Software : XAMPP

B. Spesifikasi File Pelanggan

o

Nama Database : db_ayu_anita.sql

o

Nama File : File Pelanggan

o

Akronim : Pelanggan.MYD

o

Fungsi : Untuk menampilkan data

pelanggan

o

Tipe File : File Master

o

Media : Hard Disk

o

Panjang record : 168 karakter

o

Software : XAMPP

C. Spesifikasi File Produk

o

Nama Database : db_ayu_anita.sql

o

Nama File : File Produk

o

Akronim : Produk.MYD

o

Fungsi : Untuk menyimpan data barang

o

Tipe File : File Master

o

Media : Hard Disk

o

Panjang record : 180 karakter

o

Software : XAMPP

D. Spesifikasi File Pesan

o

Nama Database : db_ayu_anita.sql

o

Nama File : File Pesan

o

Akronim : Pesan.MYD

o

Fungsi : Untuk menampilkan data

pesanan

o

Tipe File : File Master

o

Media : Hard Disk

o

Panjang record : 246 karakter

o

Software : XAMPP

E. Spesifikasi File Konfirmasi

o

Nama Database : db_ayu_anita.sql

o

Nama File : File Konfirmasi

o

Akronim : Konfirmasi.MYD

o

Fungsi : Untuk menampilkan

konfirmasi pembayaran

o

Tipe File : File Master

o

Media : Hard Disk

o

Panjang record : 46 karakter

o

Software : XAMPP

3.4 Jaringan

No

|

Fakta/Temuan

|

Resiko

|

Rekomendasi

|

1

|

Antivirus yang digunakan masih bersifat fee trial

|

Aplikasi online dapat diakses dari mana saja. Hal

tersebut menjadikan konputer sangat rentan oleh serangan virus

|

Perusahaan harus menggunakan antivirus yang

berlisensi pada setiap komputer yang digunakan untuk operasional

|

2

|

Aplikasi belum terintegrasi pada semua bagian

seperti pada pendataan persediaan

|

Proses bisnis menjadi tidak efektif

|

Aplikasi disempurnakan dengan mengintegrasikan

semua bagian agar proses bisnis menjadi lebih efektif

|

3

|

Tidak ada maintenance pada aplikasi secara berkala

|

Memungkinkan terjadinya Aplikasi mengalami error

|

Perusahaan seharusnya mewajibkan maintainance

terhadap aplikasi secara berkala seperti 3 bulan sekali agar aplikasi dapat

tetap efektif untuk mendukung proses bisnis perusahaan

|

4

|

Laporan tidak memiliki masa penyimpanan

|

Memori komputer overload untuk menyimpan laporan

|

Adanya kebijakan mengenai batasan waktu maksimal

file laporan dapat disimpan (misalnya 10 tahun) agar penggunaan memory dalam

aplikasi menjadi efektif

|

5

|

Tidak adanya sistem keamanan jaringan

|

Adanya ancaman hacking, kemungkinan adanya

pencurian data perusahaan melalui berbagai media penyimpanan data, serta

ancaman virus

|

Sebaiknya menggunakan firewall, karena dapat

mengontrol keamanan dalam cara yang lebih baik. Firewall akan menyaring

informasi dan hanya memungkinkan orang-orang yang aman dan menginstal program

Anti-Virus

|

6

|

Hak akses pada admin dan user

|

Memungkinkan terjadinya kesalahan hak akses pada

user maupun admin

|

Dilakukan maintenance secara berkala jika terjadi

perubahan struktur organisai agar tidak menyebabkan seorang user bisa

mendapatkan akses lebih tinggi dari yang seharusnya didapatkan oleh user

tersebut

|

DAFTAR

PUSTAKA

Komentar

Posting Komentar